排查方法

1. 开机启动项是否存在异常文件

2. 浏览器浏览痕迹、浏览器下载文件、浏览器cookie信息

3. 各个盘下的temp相关目录下查看有无异常文件

4. 通过对文件右键属性即可看到详细的时间(修改时间在创建时间之前明显是可疑文件)

5. 查看用户recent相关文件,通过分析最近打开分析可疑文件

6. 看最新创建的文件来查找可疑文件

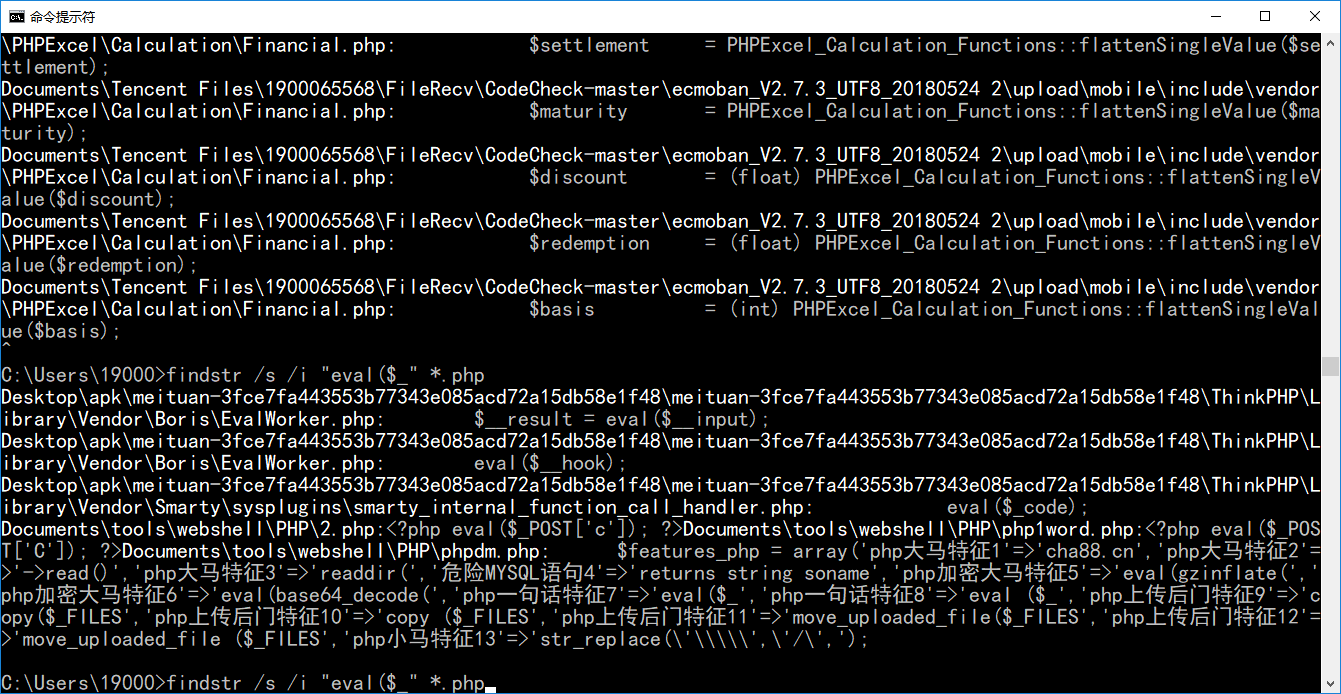

7. 关键字匹配,通过确定后的入侵时间,以及webshell或js文件的关键字

findstr /s /i "eval($_" *.php

查找所有*.php文件中存在"eval($_"的内容

8. 进程命令

查看目前的网络连接,定位可疑的ESTABLISHED(tcp连接成功)

netstat -ano | findstr ESTABLISHED

然后根据进程查看可以的pid然后使用tasklist

https://blog.csdn.net/wanlixingzhe/article/details/7181165

小技巧:可以下载火绒来用他们的进程查看,有很详细的内容

9. 系统信息

使用set命令查看变量的设置

Windows 的计划任务;

Windows 的帐号信息,如隐藏帐号等

配套的注册表信息检索查看,SAM文件以及远控软件类

查看systeminfo 信息,系统版本以及补丁信息

例如系统的远程命令执行漏洞MS08-067、MS09-001、MS17-010(永恒之蓝)…

若进行漏洞比对,建议使用Windows-Exploit-Suggester

https://github.com/GDSSecurity/Windows-Exploit-Suggester/

10. 后门排查

PC Hunter是一个Windows系统信息查看软件

功能列表如下:

1.进程、线程、进程模块、进程窗口、进程内存信息查看,杀进程、杀线程、卸载模块等功能

2.内核驱动模块查看,支持内核驱动模块的内存拷贝

3.SSDT、Shadow SSDT、FSD、KBD、TCPIP、Classpnp、Atapi、Acpi、SCSI、IDT、GDT信息查看,并能检测和恢复ssdt hook和inline hook

4.CreateProcess、CreateThread、LoadImage、CmpCallback、BugCheckCallback、Shutdown、Lego等Notify Routine信息查看,并支持对这些Notify Routine的删除

5.端口信息查看,目前不支持2000系统

6.查看消息钩子

7.内核模块的iat、eat、inline hook、patches检测和恢复

8.磁盘、卷、键盘、网络层等过滤驱动检测,并支持删除

9.注册表编辑

10.进程iat、eat、inline hook、patches检测和恢复

11.文件系统查看,支持基本的文件操作

12.查看(编辑)IE插件、SPI、启动项、服务、Host文件、映像劫持、文件关联、系统防火墙规则、IME

13.ObjectType Hook检测和恢复

14.DPC定时器检测和删除

15.MBR Rootkit检测和修复

16.内核对象劫持检测

17.WorkerThread枚举

18.Ndis中一些回调信息枚举

19.硬件调试寄存器、调试相关API检测

20.枚举SFilter/Fltmgr的回调

最简单的使用方法,根据颜色去辨识——可疑进程,隐藏服务、被挂钩函数:红色,然后根据程序右键功能去定位具体的程序和移除功能。根据可疑的进程名等进行互联网信息检索然后统一清除并关联注册表。

webshell扫描

可使用D盾,安全狗,河马等。

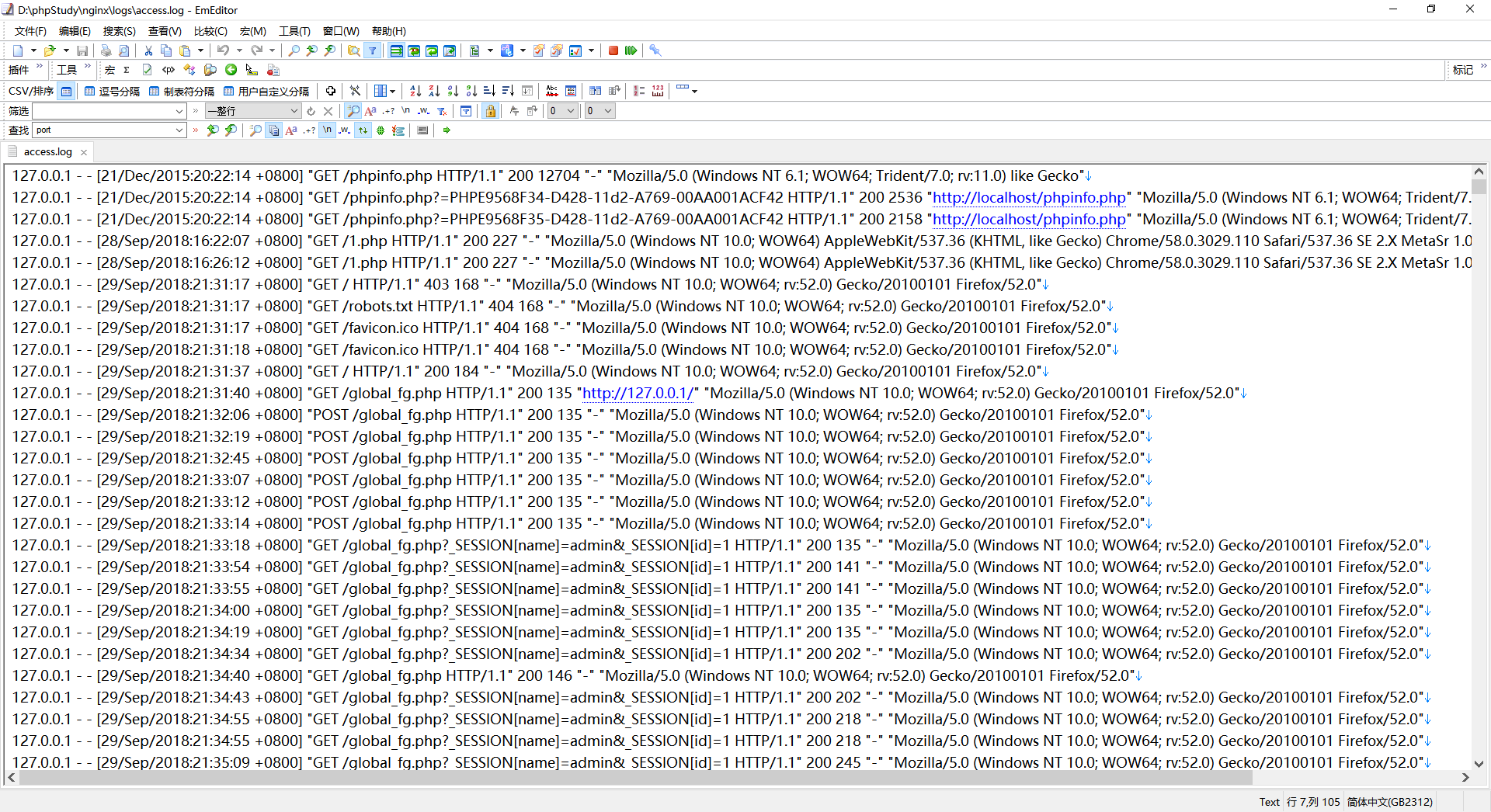

11. 日志分析

1、打开事件管理器(开始—管理工具—事件查看/开始运行eventvwr)

2、主要分析安全日志,可以借助自带的筛选功能

3、这里我使用的是EmEditor

12. 相关处置

通过网络连接锁定的可疑进程,进行定位恶意程序后删除(taskkill)

木马查杀,可配合 pchunter 进行进一步专业分析,使用工具功能进行强制停止以及删除

最后清理后,统一查看网络连接、进程、内核钩子等是否正常

13. 应用类

Apache、tomcat、Nginx、IIS

无论任何web服务器其实日志需要关注的东西是一致的,即access_log和error_log。一般在确定ip地址后,通过:

find . access_log |grep xargs ip攻击地址

find . access_log| grep xargs 木马文件名

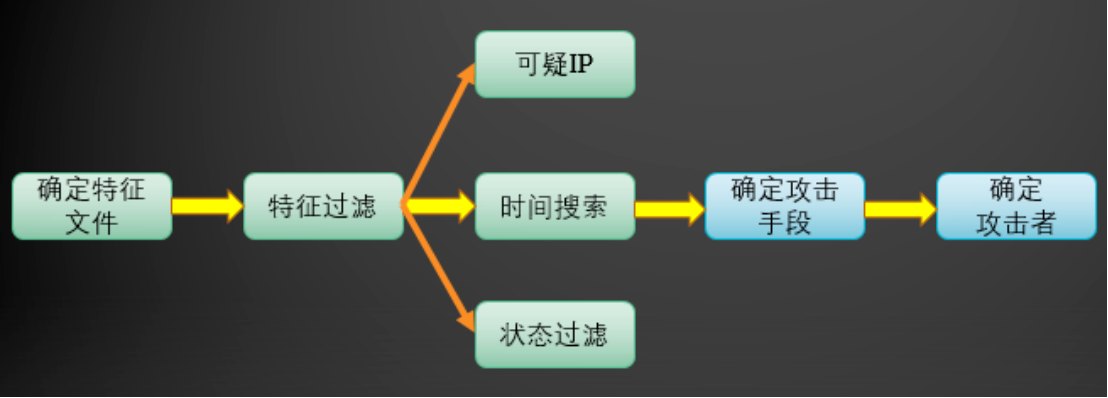

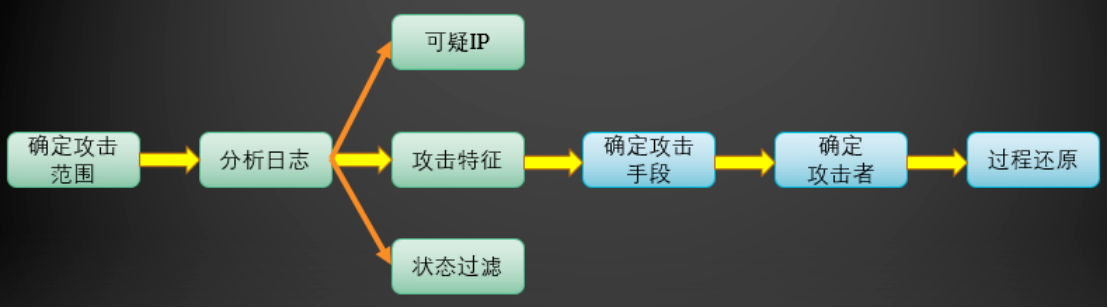

在对WEB日志进行安全分析时,可以按照下面两种思路展开,逐步深入,还原整个攻击过程。

1、首先确定受到攻击、入侵的时间范围,以此为线索,查找这个时间范围内可疑的日志,进一步排查,最终确定攻击者,还原攻击过程。

2、一般攻击者在入侵网站后,通常会上传一个后门文件,以方便自己以后访问。我们也可以以该文件为线索来展开分析。